lunes, 16 de enero de 2017

lunes, 9 de enero de 2017

Signal Private Messenger, la aplicación de mensajería mas segura del mundo.

enero 09, 2017 Unknown

En un post anterior explicamos la importancia de mantener la privacidad y seguridad en nuestras conversaciones, llamadas y todo lo que realizamos en la red a diario para mantenernos comunicados. Pues bien, en este post voy a dedicarme a hablar explicitamente de una aplicación, la cual por experiencia propia, por tiempo invertido en estudiar cada detalle y por comentarios de otros expertos en el tema. Tanto ha sido la calidad de esta aplicación que los gigantes como Facebook, en su aplicación Messenger, cuando usas los "chats privados" estás usando el protocolo de encriptación de Signal, aquí el post Google y su aplicación Allo han decidido hacer de este protocolo de encriptación el unico que use, aquí el post y de la misma manera sucedió con whatssap. Por estos motivos y otros más ha llegado al grandioso lugar de ser la aplicación de mensajería instantanea mas segura en el mundo: Signal Private Messenger.

Signal Private Messenger es una aplicación con soporte para mensajes, llamadas de voz, envío de notas de voz, GIFS usando GIPHY, Stickers, Imagenes, Videos, Contactos y ubicación, algo que la hace una aplicación completa y funcional en el 100%, pero eso es solo unas de sus cuantas cualidades, las cuales explicaremos a continuación, de mayor a menor importancia (decisión personal).

1) ¿Quienes son los creadores de Signal Private Messenger? Los creadores de esta valiosa aplicación son nada mas ni nada menos que el Team Open Whisper Systems, un equipo de ingenieros, criptografos, analistas en seguridad informatica, especialistas en temas como la censura, protocolos de conexión, analistas de redes y todo lo que te puedas imaginar dado que el Team mantiene la filosofía Open Source, es decir que todo su trabajo y codigo esta disponible para que cualquiera lo pueda estudiar. El mismo Edward Snowden lo usa y lo recomienda https://twitter.com/Snowden/status/778592275144314884. Si quieres conocer mas acerca de Open Whisper Systems, puedes visitar su pagina oficial https://whispersystems.org/ y su blog https://whispersystems.org/blog en el cual siempre publican artículos interesantes y todo lo relacionado con Signal.

2) ¿Por que es tan segura esta aplicación? Al ser una aplicación Open Source, es una aplicación que esta expuesta a los ojos de todos los profesionales y curiosos en el mundo, por lo tanto brinda una seguridad total, ya que diariamente esta siendo evaluada y se estan buscando posibles puntos vulnerables, los cuales son corregidos inmediatamente por el equipo de desarrollo, Signal es la primera aplicación es usar un sistema de criptografía de codigo abierto y hasta el momento su sistema de encriptación no ha tenido fallos. Pero no solo los mensajes de texto son encriptados, tambien las llamadas de voz, para las cuales la aplicacion crea un handshake único entre el emisor-receptor para cada llamada, por lo tanto es imposible interceptar alguna de esas llamadas. Las conversaciones grupales tambien son cifradas end-to-end.

3) Protección contra la censura en paises como China, Oman, Cuba, Egipto y UAE: En los paises mencionados anteriormente el gobierno quiere mantener "controlado" absolutamente todo lo que pase, para ello usa diferentes metodos con los cuales reducir las posibilidades de que sus habitantes utilizen metodos de comunicación que ellos no pueden vigilar como Signal, entre los cuales está pagarles a los principales ISP's (proveedores de internet) para que bloqueen el trafico hacia ciertos destinos (Ej. Routers ONION). Signal usa una tecnica llamada Domain Fronting, esta tecnica lo que hace es lo siguiente, que si un usuario que usa Signal envía un mensaje, la petición que realiza la aplicacion no la hace directamente a travez de sus dominios Whisper Systems, sino que usa otros dominios como Google, Amazon Cloudfront, Amazon S3, Azure, CloudFlare, Fastly y Akamai para desde ahí acceder a los servidores de Whisper Systems y realizar los envíos de mensajes normalmente, así para el ISP, cada vez que un usuario envía un mensaje es como si hiciera una petición HTTPS normal hacia google.com, y si desea bloquearla deberia de bloquear todos los servicios, algo que ningún país hará.

4) Tiempo limite de mensajes: A pesar de que los servidores no guardan ninguna de nuestra informacion, mensajes, numero o demas, puedes establecer el tiempo limite de duración de tus mensajes, el minimo tiempo es 5 segundos y el maximo 1 semana. El tiempo empieza a contar desde que la otra persona lee el mensaje.

5) Bloqueo integrado de capturas de pantalla y protección de la aplicación con contraseña: Signal a diferencia de otras aplicaciones, tambien toma en cuenta detalles como los mecionados anteriormente, por defecto signal bloquea todas las capturas de pantalla que quieras tomarle a una conversación o a la aplicación, así como tambien te da la opcion de proteger la aplicación con contraseña, la cual puedes elegir que se bloquee entre cierto tiempo sin necesidad de aplicaciones de terceros.

6) Signal es multiplataforma: Signal tiene clientes especificos para Android e IPhone, Linux, Windows y Macintosh, pueden ser encontrados aquí https://www.signal.org/download/

Luego de abierta solo deberas escanear con tu movíl el codigo QR que te mostrara la aplicacion y así quedará enlazada la aplicación de tu celular con la de escritorio.

7) Reemplazo de la tradicional aplicacion "Mensajes": Signal no solo sirve para comunicarse entre usuarios Signal, tambien puede ser usada para enviar y recibir mensajes de texto NO CIFRADOS como los que se envían normalmente usando nuestro proveedor de telefonía, algo que le da un plus para tener todo en una misma aplicacion bloqueada con contraseña por ejemplo.

8) Enviar GIFS y stikers usando GIPHY: https://giphy.com/ es una base de datos GIF, allí puedes encontrar cualquier tipo de GIF, subir, bajar y compartir GIFS sin necesidad de salir de la aplicación o descargarlos.

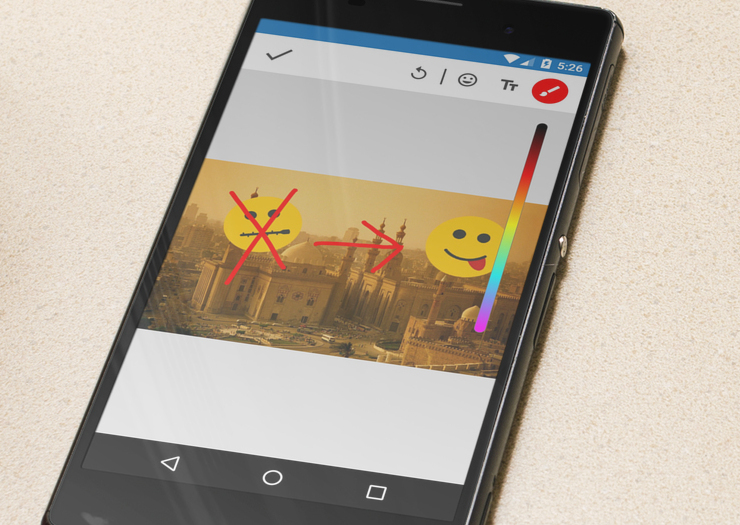

9) Posibilidad de editar tus imagenes: Signal tambien te da la opcion de añadir texto, cambiar el color, filtros, añadir stikers y mucho mas a tus imagenes dentro de la aplicación.

10) Personaliza tu Signal: Te permite cambiar el tema entre claro y oscuro, el tipo de fuente, como se muestran notificaciones y más.

11) Soporte para enviar cualquier tipo de archivos de cualquier tamaño: Signal te permite compartir cualquier tipo de archivo, sin importar lo que sea o su tamaño a una velocidad de subida y bajada sin límites.

Aún conociendo todos los beneficios de esta aplicación, ¿Te atreverías a no probarla?. Nosotros el equipo de Security Hack Labs te recomendamos que la uses para todo tipo de comunicación.

Dejanos tus comentarios y opiniones.

Suscribirse a:

Entradas (Atom)